前一篇我們提到紅隊利用情資的方法主要用來,搜尋更多的情報、擬真的攻擊行為,也可以利用 ATT&CK 瞭解攻擊的運作原理、應用和可能的檢測方法,加深分析駭客攻擊手法與駭客集團用過的工具與手法,也可以利用 ATT&CK 設計紅隊演練訓練流程。

這些方法有助於紅隊模擬真實攻擊情境,評估企業的弱點,並協助藍隊改進其資安防禦策略。

我們利用兩篇文章瞭解資安設備的原理與內容,紫隊這條路 Day7 藍隊的三大利器之二:資安設備原理 & 惡意攻擊情境與藍隊防護說明與管理方針 與 紫隊這條路 Day8 藍隊的三大利器之二:資安設備介紹 & 臺灣資安市場地圖介紹,本篇文章講述如何利用藍隊第二利器─資安設備來訓練攻擊行為,包含撰寫病毒繞過防禦機制、針對資安設備的已知漏洞攻擊,或利用「逆向工程」的方式瞭解資安設備的防護方法。

資安設備可以是硬體也可以是軟體產品,目的是保護企業的資訊系統不受惡意攻擊和其他威脅。

常見的資安設備包括但不限於防火牆、入侵偵測 / 防護系統、WAF、SIEM 等。

這些設備的存在確保了企業的資料、應用程式和其他資源在面對各種攻擊時能夠得到保護。

資安設備雖然為企業和個人提供了一道強大的防護牆,但仍存在脆弱之處,以下深入探討資安設備的幾大弱點:

從 iThome 新聞【資安週報】2022 年 12 月 12 日到 12 月 16 日 可以看到研究人員發現多款 WAF 產品因無法識別 JSON 格式、恐被發動 SQL 注入攻擊,多家廠牌都受影響,已有 5 家廠商釋出修補,其他產品使用者也應設法瞭解。

設備原理導致有些漏洞偵測不到

資安設備,如入侵偵測系統 (IDS)、網頁應用防火牆 (WAF) 等,主要依賴已知的 威脅特徵或模式 進行偵測。

隨著攻擊者技術的進步,總會出現新的攻擊手法。

這些新攻擊手法往往能繞過現有的資安設備,因為這些設備在初次遇到此類攻擊時可能無法識別它們。

還有數款防毒軟體與 EDR 系統也被研究人員發現零時差漏洞,受關注的是,這些漏洞可能被用於打造資料破壞軟體(Wiper),多家廠商也紛紛釋出修補。

資安設備也是軟體的一部分,因此它們也可能包含未被發現的漏洞。駭客可以利用這些零時差漏洞針對資安設備發動攻擊,使其失效或甚至成為駭客的跳板。

舉例:因為疫情的關係,許多駭客針對 VPN 設備進行攻擊,而 VPN 的已知漏洞被大規模地利用。

除了零時差漏洞,許多資安設備也可能存在已知但未修補的漏洞。這可能是因為廠商尚未提供修補,或是使用者未即時進行更新和維護。這樣的疏忽為攻擊者提供了入侵的機會。

有些企業在設定防火牆的規則時,為了方便開放了太多的埠,讓攻擊者可以直接忽略防火牆,甚至找到攻擊點。因此針對防火牆的規則也需要進行管理。

另一常見錯誤是沒有修改資安設備/網路設備的預設帳號密碼,上圖可以看到預設密碼非常的好猜、脆弱,使得駭客可以輕易地登入並獲取控制權。

容易被攻擊者利用,繞過防護機制,還可能利用設備進行更進一步的攻擊。

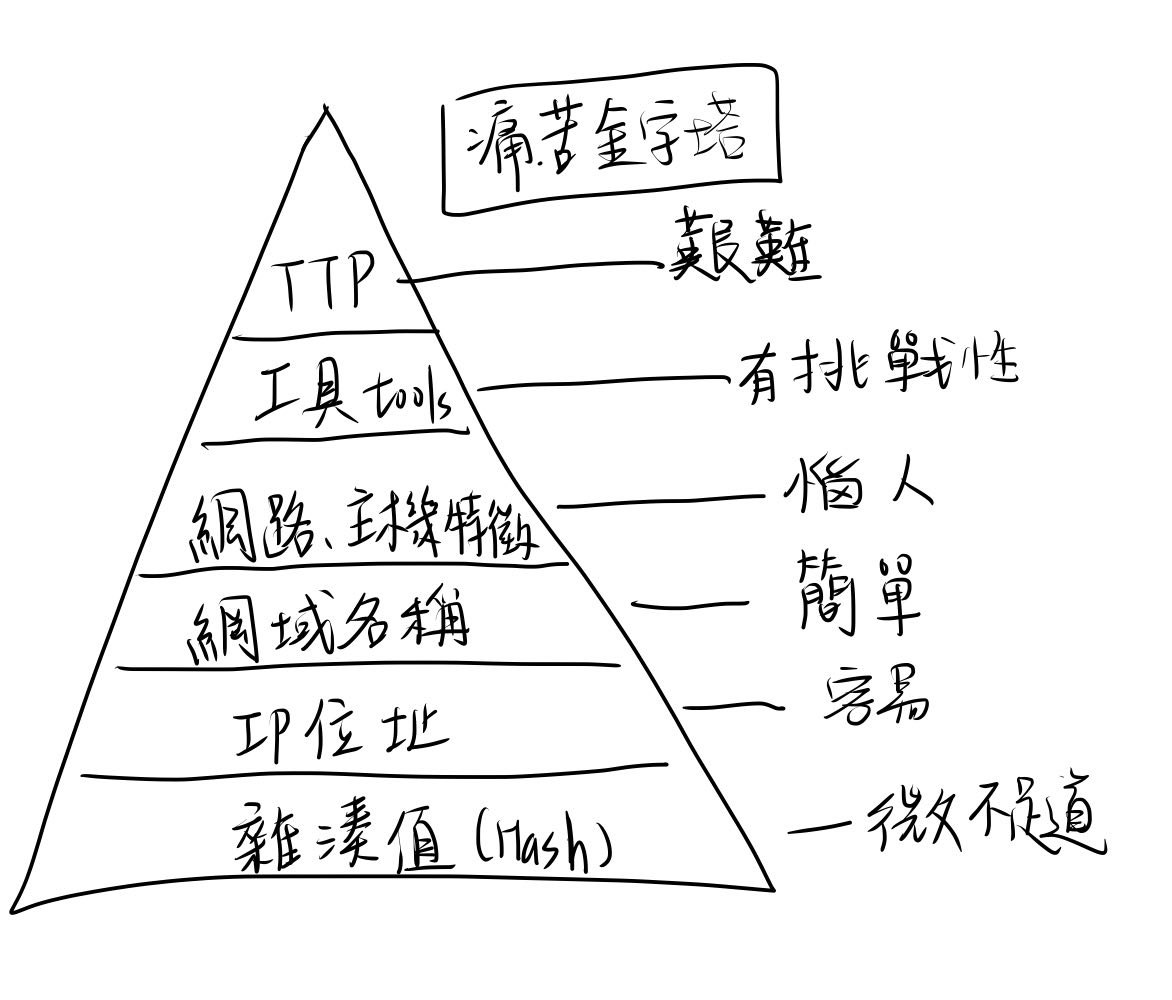

簡單回顧 紫隊這條路 Day6 藍隊的三大利器之一:資安情資提到的痛苦金字塔,對於紅隊(攻擊者)的角度,攻擊者如果看到防禦機制非常完善會越「痛苦」。

因此痛苦金字塔是指"攻擊者"面對防禦機制所需付出的努力和成本的模型。從金字塔的底部到頂部,攻擊者所遭遇的阻力與成本逐步增加。

一樣就是我手繪的圖↑

指檔案或惡意軟體的 MD5、SHA-1 或 SHA-256 雜湊值。

防禦設備:這定這些 MD5 值,看到相同就不允許下載、傳輸。

攻擊者:輕易修改檔案或惡意軟體的內容以產生不同的雜湊值。

攻擊來源的 IP 地址。

防禦設備:利用黑名單的機制將這些 IP 不能傳輸內容。

攻擊者:簡單地更換 IP 或使用代理 Proxy,以繞過基於 IP 的封鎖。

由 C&C 伺服器或惡意網站使用的域名。

防禦設備:基於 Domain 進行封鎖。

攻擊者:攻擊者可以購買新域名或使用動態域名,但已經開始需要一些成本。

網路痕跡,比如特定的使用者代理文字、服務機制或攻擊者在主機上留下的其他痕跡。

防禦設備:基於 log 上的 進行封鎖。

攻擊者:改變這些特徵會比前面的更加困難,但仍然可以成功修改。

駭客所用的特定工具或惡意軟體。

可能需要開發或尋找新的工具,這需要大量的努力和成本。

駭客的行為模式和方法─戰術、手法、流程。

變更 TTPs 需要駭客對其技術進行重大調整,要花更多時間和資源。

對防禦者(藍隊)來說,理解這一模型有助於確定哪些資訊和策略對抵抗駭客攻擊最有價值。透過聚焦於金字塔的上層,防禦者可以使駭客的工作變得極為困難,從而提高防禦的有效性。

對攻擊者(紅隊)來說,了解這一模型可以幫助他們評估自己的策略和技術是否容易被偵測和對抗。如果紅隊發現自己的活動處於金字塔的上層,表示會可能會面臨更大的阻力和挑戰。因此,紅隊可以進一步優化或改變其策略,以避免被快速偵測和對抗。

逆向工程也是一個可以用來了解整個設備的設計邏輯,分析軟、硬體的過程,而不需要存取其原始碼。

甚至透過逆向工程,紅隊可以發現設備的未知弱點或繞過方法。

步驟

逆向可以逆什麼

學習方式

a. 正規課程 :很多大學都提供相關的逆向工程課程。

b. 線上資源 :有許多線上的教學、論壇和網站如 Crackmes 或 Reverse Engineering Stack Exchange 可以提供實際的練習和解答。

c. 實際練習 :透過分析開源的軟體、過舊的軟體或具有已知弱點的軟體來學習。

d. 參加競賽 :參加 CTF (Capture The Flag) 競賽, CTF 有逆向工程的題目。

e. 閱讀書籍 :市面關於逆向工程的書。

紫隊是紅隊和藍隊的結合。模擬攻擊後,紅隊應詳細報告其發現,包括如何繞過設備的方法。這樣藍隊可以瞭解其防禦策略的盲點,並根據紅隊的建議進行調整和改進。這種合作和共享知識的方式提高了整體的資訊安全水平。

本篇文章介紹了如何瞭解資安設備的偵測和防護機制,以及如何利用這些知識進行攻擊模擬和繞過防禦機制。